Безопасность информации в современном мире играет ключевую роль, особенно когда речь идет о доступе к личным устройствам. Возникающие ситуации, когда утерян пароль или доступ к ноутбуку, могут вызвать чрезвычайное беспокойство и неудобства. Однако, существуют способы восстановления доступа к устройству, не обязательно обращаясь за помощью к специалистам.

Ключевые Методики Восстановления Доступа: Отсутствие пароля или забытый доступ к ноутбуку не означает, что все потеряно безвозвратно. Существуют методы, которые можно использовать для разблокировки устройства и восстановления доступа к информации. Однако, важно помнить, что использование таких методов может иметь правовые и этические последствия, поэтому они должны использоваться только в соответствии с законодательством и с согласия владельца.

Секреты Безопасности: Прежде чем применять какие-либо методы восстановления доступа, важно понимать основные принципы безопасности. Это включает в себя понимание рисков, связанных с разблокировкой устройства, а также способы защиты информации в будущем. Знание основных методов защиты поможет предотвратить потенциальные угрозы безопасности в дальнейшем.

Способы обхода безопасности на портативном компьютере

Когда доступ к личной системе становится проблематичным из-за утери ключа к входу, пользователи вынуждены искать альтернативные пути для восстановления контроля над устройством. Разнообразные методы, не связанные напрямую с прямым вмешательством в защищенные данные, могут оказаться полезными в ситуации, когда забытый код или ключ становятся преградой на пути.

Использование альтернативных аккаунтов

- Переключение на административные учетные записи

- Восстановление доступа через учетные записи гостей или временных профилей

Эксплуатация уязвимостей системы

- Использование уязвимостей для обхода аутентификации

- Внедрение атак через перехват данных

Эти методы, хотя и не всегда этичны или законны, представляют собой альтернативные стратегии для восстановления доступа к защищенным данным на переносных компьютерах.

Форсированный перебор паролей

В данном разделе мы рассмотрим методику, позволяющую попытаться получить доступ к защищенным данным путем систематического и последовательного перебора различных комбинаций символов, предполагаемых в качестве пароля.

Основные принципы

Процесс форсированного перебора основан на идее последовательного тестирования различных комбинаций символов, которые могли бы служить паролем для доступа к защищенным данным. Этот метод не требует знания конкретного пароля, а основывается на систематическом подборе возможных вариантов.

Используемые методы

В зависимости от конкретной ситуации и доступных ресурсов форсированный перебор паролей может быть осуществлен с использованием различных методов, включая полный перебор всех возможных комбинаций, использование словарей с распространенными паролями, а также комбинацию различных техник для увеличения эффективности.

Использование программ для восстановления паролей

При работе с устройствами, доступ к которым ограничен паролем, важно уметь решать возникшие проблемы без лишних сложностей. В данном разделе рассматривается методика применения специализированных программных средств для восстановления доступа к информации, защищенной паролем. Эти инструменты обеспечивают возможность проникновения в систему, обойдя ограничения без необходимости знания секретного кода.

Принцип действия программ для восстановления паролей

Программы для восстановления паролей основаны на анализе шифрованных данных и слабостях алгоритмов защиты. Они сканируют системные файлы, обнаруживая хэши паролей или другие артефакты, связанные с аутентификацией пользователей. После этого применяют различные методы атак, такие как словарные атаки, атаки по маске, и перебор всех возможных комбинаций символов, чтобы найти совпадение с исходным паролем.

Этические аспекты использования

Важно отметить, что использование таких программных средств должно соответствовать нормам этики и законодательству. Они могут быть полезны для восстановления доступа к собственным данным, если пароль был забыт или утерян. Однако их применение в незаконных целях, таких как несанкционированный доступ к чужим данным, является преступлением и может повлечь юридические последствия.

Использование социальной инженерии

Один из методов, применяемых в области обеспечения информационной безопасности, связан с использованием социальной инженерии. Этот подход не требует технических навыков или специализированных инструментов, но основан на взаимодействии с людьми, чтобы достичь желаемого результата. В контексте обеспечения доступа к защищенным системам или устройствам, социальная инженерия может быть использована для получения несанкционированного доступа, обхода средств защиты или получения конфиденциальной информации.

Суть социальной инженерии заключается в манипуляции психологическими механизмами людей, чтобы они выполняли определенные действия или раскрывали конфиденциальную информацию. Это может включать в себя использование различных приемов, таких как маскировка под доверенное лицо, создание ситуаций, которые заставляют цель действовать под воздействием стресса или тревоги, или использование ложной информации для убеждения в необходимости предоставления доступа.

Социальная инженерия может применяться в самых разных ситуациях и контекстах, включая попытки получить доступ к защищенным компьютерным системам или устройствам. Одним из примеров может быть использование маскировки под сотрудника технической поддержки для убеждения пользователя предоставить свой пароль или выполнить определенные действия, которые могут привести к компрометации системы. Эффективность социальной инженерии часто зависит от сочетания ловкости, убедительности и знания психологических механизмов.

Важно понимать, что социальная инженерия не ограничивается только компьютерными системами или устройствами. Она может быть применена в различных сферах, где доступ к конфиденциальной информации или ресурсам является целью. В контексте безопасности информации, понимание методов социальной инженерии помогает разработчикам средств защиты создавать более надежные системы и обучать пользователей узнавать и предотвращать подобные атаки.

Взлом защиты через BIOS или UEFI

В данном разделе мы рассмотрим методы, позволяющие обойти защиту, находящуюся на уровне BIOS или UEFI, для получения несанкционированного доступа к системе. Мы изучим потенциальные уязвимости и способы их эксплуатации, а также предложим рекомендации по повышению уровня защиты и предотвращению таких атак.

| Метод взлома | Описание |

|---|---|

| Использование уязвимостей | Анализ и использование известных или недавно обнаруженных уязвимостей в BIOS или UEFI для обхода пароля или получения привилегированного доступа. |

| Физический доступ к компонентам | Прямой доступ к материнской плате или другим компонентам устройства для изменения настроек BIOS или UEFI или удаления пароля. |

| Использование специализированного оборудования | Применение специализированных устройств, таких как программаторы BIOS или UEFI, для изменения флеш-памяти и обхода защиты. |

Эти методы могут потребовать специальных знаний и навыков, а также физического доступа к устройству. Важно помнить, что попытка взлома пароля без согласия владельца устройства является незаконной и может повлечь за собой юридические последствия.

Использование уязвимостей в операционной системе

В данном разделе мы рассмотрим методы, которые могут быть применены для проникновения в систему без использования прямых атак на пароли или физического доступа к устройству. Зачастую, необходимость в использовании прямых методов взлома паролей на ноутбуках отпадает благодаря существующим уязвимостям в операционных системах. Эти уязвимости могут быть как программными, так и аппаратными, и включают в себя различные способы обхода стандартных защитных механизмов.

- Сетевые уязвимости: Использование уязвимостей в сетевых протоколах и сервисах операционной системы для получения несанкционированного доступа.

- Эксплойты программного обеспечения: Использование известных или недавно обнаруженных уязвимостей в программном обеспечении, установленном на устройстве, для выполнения кода и получения привилегий.

- Фишинг и социальная инженерия: Манипуляция пользователями с целью получения доступа к учетным данным или выполнения вредоносных действий.

- Уязвимости аппаратного обеспечения: Использование слабостей в аппаратных компонентах устройства, таких как управление памятью или процессорные уязвимости, для обхода защитных механизмов.

Понимание этих уязвимостей и способов их использования может помочь в совершенствовании безопасности системы путем закрытия обнаруженных слабостей и внедрения дополнительных защитных мер.

Взлом защиты при помощи резервных системных средств

В данном разделе мы рассмотрим методы обхода защиты доступа к устройству, используя предустановленные в системе инструменты, специально предназначенные для восстановления доступа к учетным записям.

Одним из подходов к обходу защиты является использование альтернативных механизмов входа, которые предусмотрены операционной системой для случаев утери или забытого пароля. Эти механизмы позволяют обойти стандартные методы аутентификации, открывая доступ к системе даже без знания основного пароля.

| Инструмент | Описание |

|---|---|

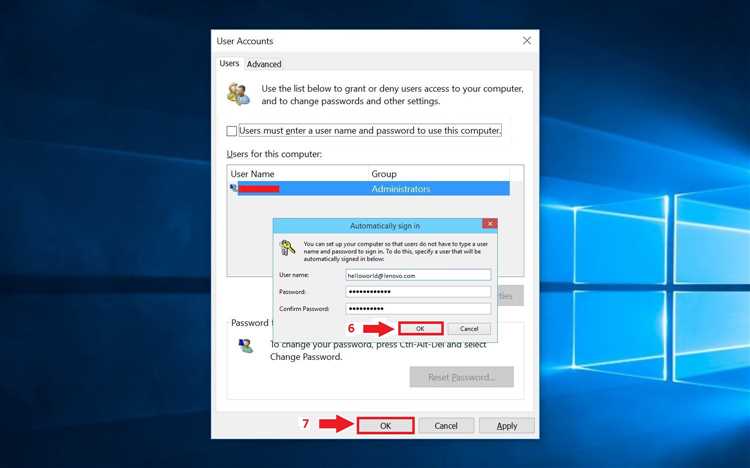

| Восстановление через учетную запись администратора | Некоторые операционные системы предоставляют возможность входа через учетную запись администратора без запроса пароля пользователя. |

| Сброс пароля через командную строку | При помощи командной строки можно изменить пароль пользователя или создать нового пользователя с правами администратора. |

Важно помнить, что использование этих методов может нарушить правила использования системы и привести к потере данных или даже неправомерному доступу к чужим устройствам. Поэтому перед применением резервных системных средств необходимо оценить правомерность и целесообразность их использования.

Вопрос-ответ:

Как взломать пароль на ноутбуке?

Попытка взлома пароля на ноутбуке является незаконной и противозаконной деятельностью, нарушающей чужие права на конфиденциальность и безопасность. Любые попытки взлома пароля на чужом устройстве могут повлечь за собой серьезные юридические последствия, включая наказание по закону. Лучше всего обращаться к профессионалам в области информационной безопасности, если у вас возникли проблемы с доступом к вашему ноутбуку.

Существуют ли легальные способы получить доступ к ноутбуку, если забыт пароль?

Да, существуют легальные способы восстановления доступа к ноутбуку, если вы забыли пароль. В зависимости от операционной системы и модели ноутбука, вы можете использовать различные методы, такие как сброс пароля с помощью учетной записи администратора, использование встроенных функций безопасности или обращение за помощью к производителю устройства. Важно помнить, что использование этих методов на ноутбуке, который не принадлежит вам, может нарушить законы о защите данных и конфиденциальности.

Могу ли я взломать пароль на своем собственном ноутбуке, чтобы восстановить доступ?

Если вы забыли пароль от своего собственного ноутбука, существуют различные легальные способы восстановления доступа. Вы можете воспользоваться функциями восстановления пароля, предоставленными операционной системой вашего ноутбука, либо обратиться к технической поддержке производителя устройства. Взлом пароля на своем собственном ноутбуке без использования легальных методов может привести к потере данных или повреждению системы.

Какие последствия могут быть, если попробовать взломать пароль на чужом ноутбуке?

Попытка взлома пароля на чужом ноутбуке является незаконной деятельностью, нарушающей права на конфиденциальность и безопасность другого человека. Последствия могут включать в себя уголовную ответственность, штрафы или даже тюремное заключение в зависимости от юрисдикции и серьезности преступления. Вмешательство в чужие данные и приватность считается серьезным нарушением законодательства о защите информации и может повлечь за собой серьезные последствия.